Compliance

Die Compliance, also die Regeltreue eines Unternehmens, nimmt für Sie als Kunde einen wichtigen Stellenwert ein. Sie können überprüfen, wie wir die von uns gesteckten Ziele einhalten, wichtiger aber vor allem: Die Vorgaben von Behörden und Institutionen.

Unter Unsere Zertifikate finden Sie alle Zertifizierungen der TeamDrive Systems GmbH und ihrer Partner, welche von unabhängigen Prüfern durchgeführt wurden:

Unter Unterstützungs-Leistungen für Ihre Zertifikate finden Sie Informationen dazu, wie TeamDrive Sie bei der Erfüllung Ihrer Zertifikat-Vorgaben unterstützen kann.

- GoBD

- Health Care – HIPAA

- Krankenhauszukunftsfond – Ihre TeamDrive Beratungsexpertise

- TISAX

- ITAR

- CCPA

Unsere Zertifikate

Heute kommen Sie bei der Zusammenarbeit mit Partnern oder Mitarbeitenden außerhalb des Unternehmens kaum noch um die Nutzung von Cloud-Diensten herum – zumindest, wenn die Aufwände gering, kostengünstig und die Nutzung schnell verfügbar sein soll.

Dabei ist und bleibt das A und O bei diesen Geschäftsabläufen die Sicherheit und der Schutz Ihrer Daten!

Seit unserer Gründung im Jahr 2008 ist es unser Ziel, eine Software zu entwickeln, die mit Hilfe modernster Verschlüsselungstechnologien und durch eine ausgeklügelte Netzwerk-Architektur die Vertraulichkeit aller Daten sicherstellt und nur autorisierten Personen Zugang zu den Daten ermöglicht.

Deshalb können Sie mit TeamDrive Ihre Dienste sorglos nutzen und erfüllen die Anforderungen an den Datenschutz. Wir bieten nur Lösungen und Services im Bereich des sicheren Datenaustausches und der vertraulichen Cloud-Nutzung an.

Wir lassen uns regelmäßig durch unabhängige Sachverständige auditieren, prüfen und zertifizieren. Unsere Lösung entspricht den höchsten Sicherheitsstandards, so dass selbst Geheimnisträger wie Notare und Ärzte sensible Daten über unser System austauschen oder archivieren können.

Machen Sie sich selbst ein Bild von unseren beglaubigten Zertifizierungen.

Das EuroPriSe Gütesiegel

Die Ergebnisse unserer Arbeit finden sich im TeamDrive System und insbesondere in der Anwendung TeamDrive Professional wieder. Um dieses Resultat auch unabhängig zu dokumentieren, haben wir akkreditierte Sachverständige der EuroPriSe GmbH für ein Audit der TeamDrive Lösung beauftragt.

Für die konsequente und gelungene Umsetzung aller Aspekte des Datenschutzes und der Datensicherheit wird TeamDrive aktuell von der EuroPriSe Cert GmbH erneut auditiert, mit dem Ziel einer DSGVO Zertifizierung unserer Lösung TeamDrive Professional (Version 5) für weitere zwei Jahre.

EuroPriSe ist die einzige EU-weite, unabhängige Datenschutz-Zertifizierungsstelle für IT-Produkte und IT-basierende Dienstleistungen. Das Gütesiegel ermöglicht es IT-Unternehmen die Einhaltung aktueller Datenschutz-Vorgaben nachzuweisen.

Die Audits des Gütesiegels über die Einhaltung aktueller Datenschutzvorgaben testieren weiterhin sämtliche Merkmale der Zero-Knowledge-Plattform und der vollständigen Ende-zu-Ende-Verschlüsselung.

Zero-Knowledge-Plattform (engl. = kenntnisfreie Plattform) bedeutet, dass Service-Provider, wie TeamDrive Systems, keine Kenntnisse über die Dateninhalte haben, die auf den jeweiligen Servern gespeichert werden.

Weiterhin wird damit auch der Einsatz für Berufsgeheimnisträger ausdrücklich bestätigt.

Zertifizierungs-Historie

Seitdem TeamDrive Professional am Markt ist, lassen wir unsere Lösung stetig zertifizieren. Die Anfänge der Zertifizierungen haben wir mit dem Landeszentrum für Datenschutz Schleswig-Holstein durchgeführt.

Das Landeszentrum für Datenschutz Schleswig-Holstein hat jedoch seine Zertifizierung des Datenschutz-Gütesiegels Schleswig-Holstein und das Audit-Verfahren aufgrund einer veränderten Rechtslage das in der bisherigen Form seit dem 25. Mai 2018 eingestellt.

Seit 2020 führen wir die Zertifikate mit dem Unternehmen EuroPriSe durch.

Datengüte und Zertifikate der TeamDrive Cloud

Ein wichtiger Aspekt der DSGVO ist, in welchem Land sich die Cloud-Server physisch befinden, auf denen die Daten gespeichert sind. Die TeamDrive Systems GmbH setzt nur auf Server an deutschen Standorten.

Dies hat für Sie den Vorteil, dass keine Drittländer oder deren übergeordnete Behörden und Institutionen potenziell Durchgriff auf Ihre Daten bekommen. Nur Sie besitzen den Entschlüsselungs-Code der Ende-zu-Ende-verschlüsselten Daten.

Die TeamDrive-Cloud befindet sich auf Servern des Unternehmens IONOS in Frankfurt. Wie bei allen unseren Partnern achten wir auch bei IONOS auf strengste Einhaltung der Datenschutzvorgaben. Die Rechenzentren der IONOS GmbH erfüllen höchste Sicherheitsanforderungen und sind entsprechend ISO 27001 zertifiziert.

Unterstützungs-Leistungen für Ihre Zertifikate

Im Markt haben sich viele Organisationen gebildet oder zusammengeschlossen, welche Zertifizierungsanforderungen für Ihre speziellen Bereiche ausgeben. Vielfach haben sich diese Anforderungen mittlerweile zu Standards etabliert.

Heutzutage liegt diesen Standards häufig auch elektronische Datenverarbeitung oder elektronische Datenübertragung zu Grunde.

Hier zeigen wir Ihnen an einigen Beispielen auf, wie TeamDrive in den Teilaspekten des gesicherten Datentransfers unterstützen kann. Das bedeutet, wenn Sie oder Ihr Unternehmen diesen Zertifizierungs-Standards gerecht werden müssen, sind Sie mit TeamDrive auf der sicheren Seite.

GoBD

GoBD ist die Abkürzung für: Grundsätze zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form. Hierbei liegt der Schwerpunkt auf „in elektronischer Form“, da die Aufbewahrung von Unterlagen in Papierform meist bekannt ist.

In den GoBD ist geregelt was zu beachten ist, damit auch elektronische Unterlagen für die steuerliche Beweisführung von den Finanzbehörden anerkannt werden.

Dabei geben die GoBD vor, welche Maßnahmen im Umgang mit elektronischen Unterlagen einzuhalten sind, aber nicht welche Unterlagen vorzuhalten sind. Dies ergibt sich aus anderen Rechtsvorschriften, wie zum Beispiel dem Handelsgesetzbuch oder den Steuergesetzen.

GoBD-Maßnahmen im Umgang mit elektronischen Unterlagen

Gemäß der GoBD sind bei der Führung von Büchern in elektronischer oder in Papierform die folgenden Anforderungen zu beachten:

- Grundsätze der Wahrheit, Klarheit und fortlaufenden Aufzeichnung

- Vollständigkeit, Einzelaufzeichnungspflicht, Richtigkeit, zeitgerechte Buchungen und Aufzeichnungen

- Ordnung und Unveränderbarkeit

- Grundsatz der Nachvollziehbarkeit und Nachprüfbarkeit

Die Einhaltung der ersten beiden Punkte obliegt dem Unternehmer. Bei der Einhaltung der letzten beiden Punkte kann Sie TeamDrive unterstützen. Denn alle mit TeamDrive abgelegten elektronischen Dokumente werden unveränderbar abgespeichert. Außerdem ist eine Nachvollzieh- und Nachprüfbarkeit durch einen sogenannten Audit Trail stets gegeben.

Health Care – HIPAA

Der Begriff HIPAA steht für Healthcare Insurance Portability and Accountability Act und ist ein US-amerikanisches Gesetz, das 1996 verabschiedet wurde. Die Einhaltung des HIPAA wird durch das Department of Health and Human Services (HHS) geregelt und durch das Office for Civil Rights (OCR) kontrolliert.

Der HIPAA setzt sich aus einzelnen bundesstaatlichen Regulierungsstandards zusammen und regelt die rechtmäßige Verwendung und Offenlegung geschützter Gesundheitsdaten von Personen in den USA. Dies trifft für alle Organisationen, Geschäftspartner und Subunternehmer zu, die Zugang zu privaten Gesundheitsdaten in den USA haben.

Im Rahmen des HIPAA kommen unter anderem auch technische Schutzmaßnahmen der Netzwerk- und Übertragungssicherheit zum Tragen, die sicherstellen, dass vor allem personenbezogene Patienteninformationen vor unbefugtem Zugriff geschützt sind. Diese Schutzmaßnahmen betreffen vor allem auch, eine Datenablage in einer private Cloud.

Hier unterstützt TeamDrive Sie mit hochsicherer Datenverschlüsselung und dem Zero-Knowledge-Prinzip.

Bei speziellen Anforderungen im Zusammenhang mit HIPAA und dem Health-Care-Bereich im Allgemeinen sprechen Sie uns gerne an.

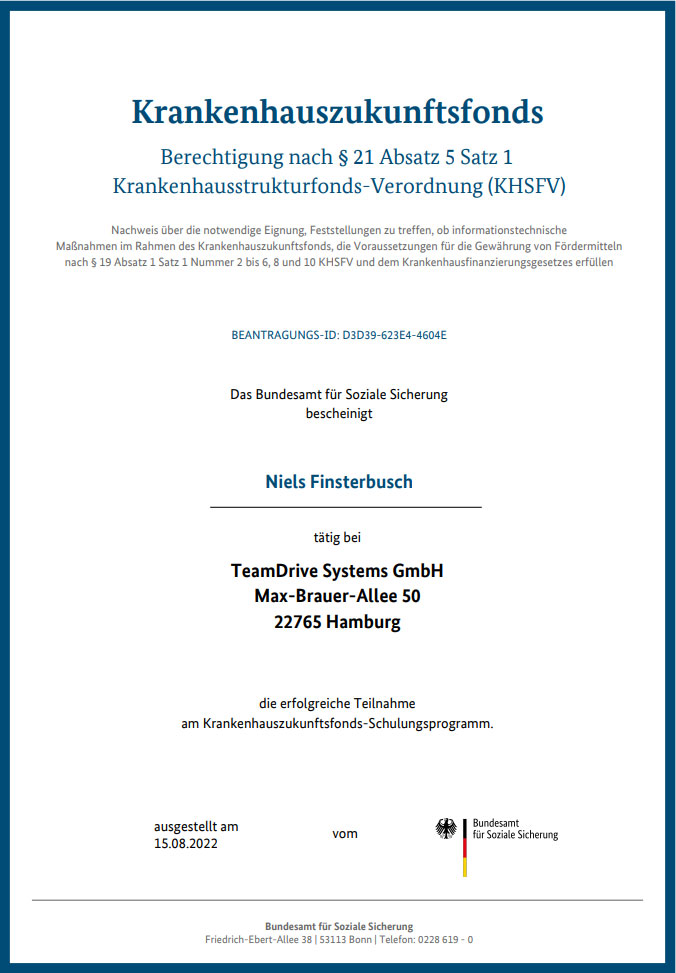

Krankenhauszukunftsfonds – Ihre TeamDrive Beratungsexpertise

Bis zu 4,3 Milliarden Euro wurden für die Modernisierung von Krankenhäusern von der EU bereitgestellt. Diese Gelder können im Rahmen des Krankenhauszukunftsfonds (KHZF) abgerufen werden und dienen in erster Linie der Modernisierung von modernen Notfallkapazitäten, eine bessere digitale Infrastruktur, z. B. Patientenportale, elektronische Dokumentation von Pflege- und Behandlungsleistungen, digitales Medikationsmanagement, Maßnahmen zur IT-Sicherheit sowie sektorenübergreifende telemedizinische Netzwerkstrukturen.

Vor allem in den Bereichen elektronische Dokumentation, IT-Sicherheit und Netzwerkstrukturen kann TeamDrive Sie zertifiziert unterstützen. Sprechen Sie uns gern an, in welchen Bereichen wir Sie fundiert beraten dürfen.

TISAX

TISAX® steht für Trusted Information Security Assessment Exchange. Wollte man den Begriff übersetzen, heißt das so viel wie „vertrauenswürdiger Austausch von Informations-Sicherheits-Gutachten und den damit verbundenen Informationen“.

Gerade in der Automobil-Industrie ist der Austausch mit Partnern in Echtzeit wichtig, weshalb TISAX als Sicherheitsstandard etabliert wurde. Es soll als einheitliches branchenspezifisches Prüfmodell für die Informationssicherheit bei Zulieferern, OEMs und Partnern entlang der Lieferkette im Automobilbereich dienen.

TeamDrive hilft Ihnen bei Ihrer TISAX-Zertifizierung im Rahmen der Informationssicherheit. Alle Daten, die Sie über TeamDrive verschlüsseln, genügen den TISAX-Anforderungen im Umgang mit Informationen mit hohem und sehr hohem Schutzbedarf.

ITAR

ITAR ist ein US-Amerikanisches Regelwerk und steht für International Traffic in Arms Regulations – übersetzt etwa: „Regelungen des internationalen Waffenhandels“. Die Vorschriften regeln nach der United States Munitions List (USML) den Verkauf und Vertrieb von verteidigungs- und raumfahrtbezogenen Artikeln und Dienstleistungen.

Neben dem tatsächlichen militärischen Gerät, versieht ITAR auch Unterlagen zur Produktion, sogenannte „technische Daten“ mit entsprechenden Regulierungen.

Da es sich um ein US-Amerikanisches Regelwerk handelt, beschränkt sich ITAR bei Verteidigungs- und Militärtechnologien ausschließlich auf US-Bürger. Das ist beim klassischen Handel mit physischen Waffen noch recht gut regelbar. Problematisch wird es bei den „technischen Daten“, die gern auch elektronisch gespeichert und ausgetauscht werden und somit auch einen anderen Adressatenkreis, als nur US-Bürger erreichen könnte.

Entsprechend schreibt die US-Regierung die Einrichtung und Umsetzung eines dokumentierten ITAR-Konformitätsprogramms (Quelle: https://www.pmddtc.state.gov/) vor, das die Verfolgung, Überwachung und Prüfung technischer Daten umfassen muss.

Hier setzt TeamDrive im Bereich der elektronischen Daten ein. Alle Daten, die Sie über TeamDrive verschlüsseln genügen den ITAR-Anforderungen und gewährleisten eine Trennung von US-Bürgern und anderen Personen. Zudem wird die Nachvollziehbarkeit der Daten in TeamDrive protokolliert.

CCPA

Das CCPA steht für California Consumer Privacy Act. Es wurde speziell vom Kalifornischen Bundesstaat entwickelt und soll den Schutz personenbezogener Daten von Verbrauchern in Kalifornien verbessern. Dabei ist es unerheblich, wo die Unternehmen, die diese Daten verarbeiten ansässig sind.

Dies zeigt, dass es in den USA kein einheitliches Datenschutzgesetzt vergleichbar der DSGVO in Europa gibt, welches übergreifend für alle Bundesstaaten gilt.

Der CCPA gilt für jedes gewinnorientierte Unternehmen auf der Welt unter bestimmten Voraussetzungen:

- Verkauf/Verarbeitung von von mehr als 50.000 personenbezogenen Daten oder

- einen Jahresumsatz von mehr als 25 Millionen US-Dollar erzielt oder

- mehr als 50 Prozent seines Jahresumsatzes aus dem Verkauf der personenbezogenen Daten der Einwohnern Kaliforniens erzielt

Im CCPA gilt auch das Opt-Out oder das Prinzip der Einwilligung (z.B. für die Weitergabe von Daten). Rechte der Betroffenen Personen müssen berücksichtigt werden, wie das Recht auf Auskunft, Löschung, Gleichbehandlung und das Recht auf Datenübertragbarkeit. Zudem gilt hier wie in der DSGVO das Marktortprinzip. Es ist nicht entscheidend, wo das dienstleistungserbringende Unternehmen seinen Sitz hat, sondern ob es Services für Kalifornische Bürger erbringt.

An dieser Stelle kann TeamDrive Sie unterstützen, denn mit TeamDrive werden Daten so geschützt, dass sie nicht durch Dritte abrufbar sind.